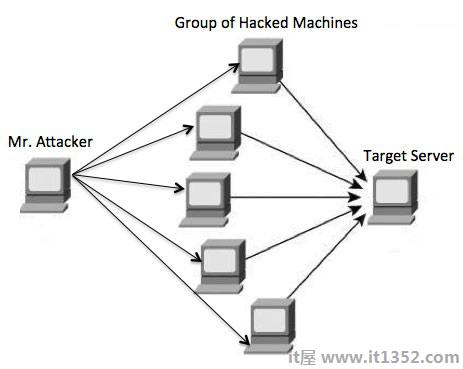

分布式拒绝服务(DDoS)攻击是指通过多个来源产生的大量流量超载来使在线服务或网站不可用.

不同于拒绝服务(DoS)攻击,其中一台计算机和一个Internet连接用于向目标资源充斥数据包,DDoS攻击使用许多计算机和许多Internet连接,通常在全球分布在所谓的僵尸网络.

大规模的体积DDoS攻击可以产生每秒数十吉比特(甚至数百千兆比特)的流量.我们确信您的普通网络无法处理此类流量.

攻击者构建一个黑客攻击机网络被称为僵尸网络,通过电子邮件,网站和社交媒体传播恶意代码.一旦这些计算机被感染,它们就可以在没有所有者知情的情况下远程控制,并像军队一样用来对任何目标发起攻击.

可以通过多种方式生成DDoS洪水.例如 :

僵尸网络可用于发送比服务器一次可处理的更多数量的连接请求.

攻击者可以让计算机向受害者资源发送大量随机数据,以消耗目标的带宽.

由于这些机器的分布式特性,它们可用于生成可能难以处理的分布式高流量.它最终会导致服务的完全阻塞.

DDoS攻击可以大致分为三类 :

基于卷的攻击

协议攻击

应用程序层攻击

基于卷的攻击包括TCP泛洪,UDP泛洪,ICMP泛洪,和其他欺骗包装洪水.这些也被称为第3层& 4次攻击.在这里,攻击者试图使目标站点的带宽饱和.攻击幅度以每秒位数(bps)来衡量.

UDP洪水 : UDP泛洪用于泛洪远程主机上具有大量UDP数据包的随机端口,更具体地说是端口号53.专用防火墙可用于过滤或阻止恶意UDP数据包.

ICMP Flood : 这类似于UDP泛洪,用于泛洪具有大量ICMP Echo请求的远程主机.这种类型的攻击可以消耗传出和传入带宽,大量的ping请求将导致整个系统速度下降.

HTTP Flood : 攻击者将HTTP GET和POST请求发送到大容量的目标Web服务器,服务器无法处理这些请求,导致拒绝来自合法客户端的其他连接.

放大攻击 : 攻击者发出一个请求,生成一个大的响应,其中包括对大型TXT记录的DNS请求以及对大型文件(如图像,PDF或任何其他数据文件)的HTTP GET请求.

协议攻击包括SYN泛滥,Ping of Death,碎片包攻击,Smurf DDoS等.这种类型的攻击消耗实际的服务器资源和其他资源,如防火墙和负载均衡器.攻击幅度以每秒数据包衡量.

DNS Flood : DNS泛洪用于攻击基础架构和DNS应用程序,以淹没目标系统并消耗其所有可用网络带宽.

SYN Flood : 攻击者发送TCP连接请求的速度比目标计算机可以处理的速度快,从而导致网络饱和.管理员可以调整TCP堆栈以减轻SYN泛洪的影响.要减少SYN泛洪的影响,可以减少超时,直到堆栈释放分配给连接的内存,或者使用防火墙或 iptables 选择性地丢弃传入连接.

Ping of Death : 攻击者使用简单的ping命令发送格式错误或超大的数据包. IP允许发送65,535字节的数据包,但发送大于65,535字节的ping数据包违反了Internet协议,可能导致目标系统上的内存溢出,最终导致系统崩溃.为了避免Ping of Death攻击及其变种,许多站点在防火墙上完全阻止ICMP ping消息.

应用层攻击包括Slowloris,零日DDoS攻击,针对Apache,Windows或OpenBSD漏洞的DDoS攻击等等.这里的目标是使Web服务器崩溃.攻击幅度以每秒请求数来衡量.

应用程序攻击 : 这也称为第7层攻击,攻击者进行过多的登录,数据库查找或搜索请求以使应用程序过载.检测第7层攻击非常困难,因为它们类似于合法的网站流量.

Slowloris : 攻击者向目标Web服务器发送大量HTTP标头,但从未完成请求.目标服务器保持每个错误连接都打开并最终溢出最大并发连接池,并导致拒绝来自合法客户端的其他连接.

NTP扩增 : 攻击者利用可公开访问的网络时间协议(NTP)服务器来淹没目标服务器的用户数据报协议(UDP)流量.

零 - 日DDoS攻击 : 零日漏洞是供应商以前不知道的系统或应用程序漏洞,尚未修复或修补.这些是日复一日的新型攻击,例如利用尚未发布补丁的漏洞.

根据DDoS攻击的类型,您可以应用很多DDoS保护选项.

您的DDoS保护从识别和关闭系统中所有可能的操作系统和应用程序级漏洞开始,关闭所有可能的端口,从系统中删除不必要的访问权限并将服务器隐藏在代理或CDN系统之后.

如果您看到DDoS的低级别,那么您可以找到许多基于防火墙的解决方案,可以帮助您过滤掉基于DDoS的流量.但是,如果您有大量的DDoS攻击,如千兆位甚至更多,那么您应该接受DDoS保护服务提供商的帮助,该提供商提供更全面,主动和真实的方法.

在接近并选择DDoS保护服务提供商时,您必须小心.有许多服务提供商想要利用您的情况.如果您告知他们您受到DDoS攻击,那么他们将开始以不合理的高成本为您提供各种服务.

我们可以建议您一个简单而有效的解决方案,从搜索一个足够灵活的DNS解决方案提供商,为您的网站配置A和CNAME记录.其次,您需要一个能够处理大DDoS流量的好CDN提供商,并为您提供DDoS保护服务作为其CDN包的一部分.

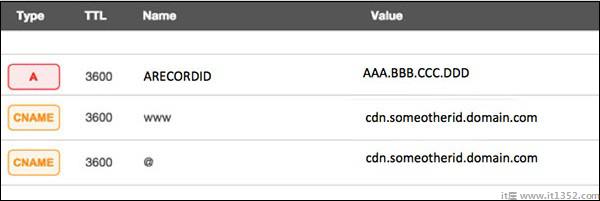

假设您的服务器IP地址为AAA.BBB. CCC.DDD.然后你应该进行以下DNS配置 :

在DNS区域中创建 A记录文件如下所示,带有DNS标识符,例如 ARECORDID ,并将其与外界保密.

现在问你的CDN提供商将创建的DNS标识符与URL链接,例如 cdn.someotherid.domain.com .

您将使用CDN URL cdn.someotherid.domain.com创建两个CNAME记录,第一个指向 www ,第二个记录指向@如下所示.

您可以从系统管理员那里获得帮助,以了解这些要点并正确配置DNS和CDN.最后,您将在DNS上进行以下配置.

现在,让CDN提供商处理所有类型的DDoS攻击,您的系统将保持安全.但这里的条件是你不应该向任何人透露你的系统的IP地址或记录标识符;否则直接攻击将重新开始.

DDoS攻击比以往任何时候都更加普遍,不幸的是,没有快速修复这个问题.但是,如果您的系统受到DDoS攻击,那么请不要惊慌,并开始逐步调查此事.