无线流量分析过程在法医调查或故障排除过程中可能非常有用,当然这是一种很好的自学方式(只是为了了解应用程序和协议如何相互通信).为了使流量分析成为可能,首先,需要以某种方式收集此流量,并将此流程称为流量嗅探.最常用的交通嗅探工具是Kismet和Wireshark.这两个程序都为Windows和Linux环境提供了一个版本.

为了进行无线网络的渗透测试和黑客攻击,有价值的数据类型是 BSSID,WEP IV,TKIP IV,CCMP IV,EAP 4路握手交换,无线信标帧,通信方的MAC地址等.在转储无线流量时,您可以使用更多功能.您将获得的大部分信息将用于上一章中介绍的所有攻击.它们可以(例如)用作离线暴力攻击的输入,以打破WLAN部署中使用的加密和身份验证模型.

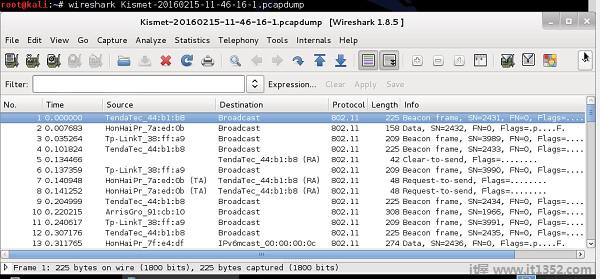

在Windows和Windows中使用Wireshark Linux非常直观 - 两种环境都提供了两个系统看起来相同的GUI.程序启动时,您只需要指示用于流量嗅探的物理接口(您可以选择任何接口,有线接口或无线接口),然后继续进行流量嗅探.以下屏幕截图显示了无线卡收集的无线数据包示例.

输出的布局总是相同的 - 从顶部开始,你有&减去;

过滤字段 : Wireshark配备了一个非常好的过滤工具,可以限制实时流量输出.当您需要从周围的所有无线客户端每秒钟提取数百个数据包时,它非常有用.

流量输出 : 在本节中,您可以逐个查看在无线接口上嗅探的所有数据包.在输出的这一部分中,您只能看到流量特征的基本摘要,例如 - SRC/DST MAC地址,协议(本例中为Wi-Fi 802.11)以及有关数据包的简要信息.

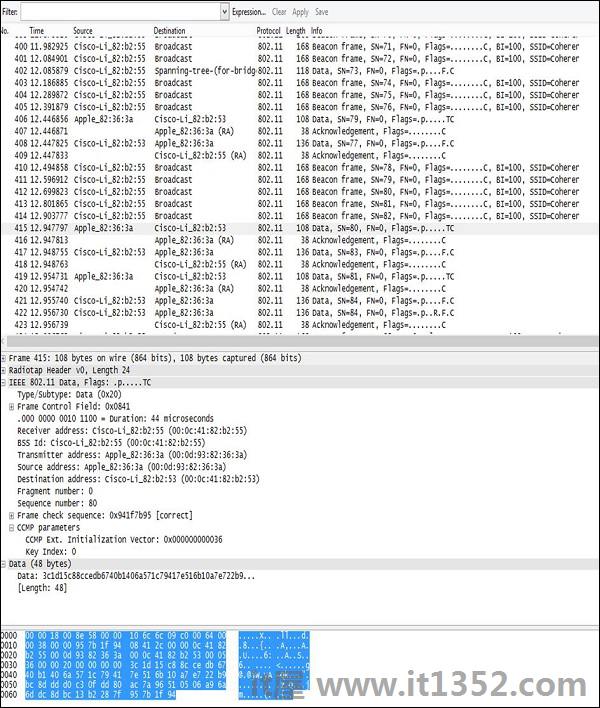

数据的解码参数 : 此部分列出了框架中存在的所有字段(所有标题+数据).使用示例转储,我们可以看到,某些信息集以不可读数据的形式(可能是加密的),在802.11标头中,您可以找到CCMP信息(它确认流量是AES加密的),因此它必须是WPA2 Wi-Fi网络.

Hex Dump : 十六进制转储与上面"数据的已解码参数"中的信息完全相同,但是采用十六进制格式.原因是,十六进制表示是数据包的原始方式,但Wireshark有数千个"流量模板",用于将特定的HEX值映射到已知的协议字段.例如,在802.11报头中,从5到11的字节始终是无线帧的MAC地址的来源,使用相同的模式映射,Wireshark(和其他嗅探器)可以重新构造和解码静态(和众所周知的)协议字段.

您可以使用常见的 .pcap 格式保存所有流量转储用作例如python脚本的输入,这些脚本对收集的流量执行一些高级操作(例如破解加密模型).

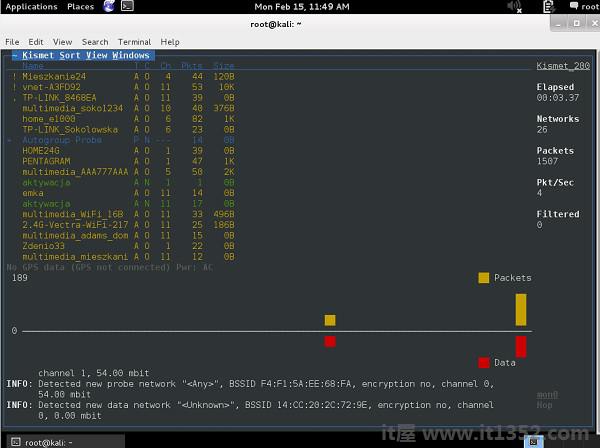

你应该知道的另一个工具是 Kismet .一旦启动Kismet工具并指定 mon0 界面,它将列出您环境中检测到的所有SSID.

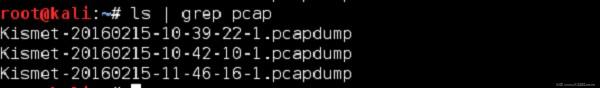

在Kismet运行期间,收集所有无线数据包并将其存储在 .pcap 文件中.当您退出程序时,您会收到一条消息,表明已保存所有无线数据包转储,之后您可以访问它们.

在上面的示例中,所有数据包转储都存储在二进制文件中(当您打开这些文件时,它们不是可读格式"更多"或"vi"或"纳米"等.).

要正确打开它们,你必须使用Wireshark(再次!).